IT SECURITY: THE CHALLENGE IS REAL.

CYBER CRIME IN FULL BLOOM.

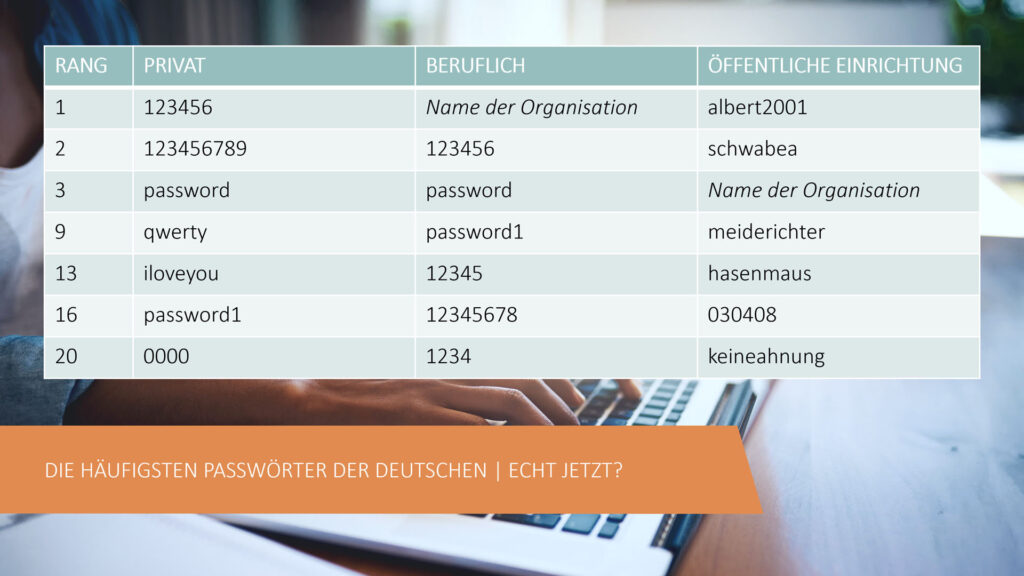

Kennen Sie das am häufigsten genutzte Passwort der Deutschen? Richtig geraten: Es lautet noch immer “123456”; im beruflichen Kontext wird am liebsten der Name der eigenen Organisation gewählt. Darüber lässt sich im ersten Moment vielleicht noch schmunzeln, vor dem Hintergrund immer größer werdender Angriffsrisiken dann allerdings nur noch den Kopf schütteln.

Alleine im Jahr 2023 sind deutschen Unternehmen durch Cyberangriffe Schäden in Höhe von rund 148 Milliarden Euro entstanden. Und dabei handelt es sich lediglich um die bekannten Vorfälle. Denn: Nur, weil keine Vorfälle bemerkt wurden, bedeutet das noch lange nicht, dass es keine gegeben hat. Die Frage, ob man schon einmal von einem IT-Sicherheitsvorfall betroffen war, kann wohl niemand mit hundertprozentiger Sicherheit verneinen.

Könnte man also von einer Hochzeit der Cyberangriffe sprechen? Zumindest nimmt die Bedeutung der organisierten Cyberkriminalität stetig zu. Organisationen jeglicher Art sehen sich heute mit einer hochprofessionellen Cybercrime-Industrie konfrontiert, die, ob monetär oder durch politische Interessen getrieben, ihr Unwesen treibt. Angriffswerkzeuge und Technologien sind leicht verfügbar; ein schneller Informationsaustausch macht es zudem möglich, Sicherheitslücken konsequent auszunutzen. Wer nicht selbst über die nötige Expertise verfügt, kann den gewünschten Angriff dank des Geschäftsmodells “Cybercrime as a Service” ganz einfach zum kleinen Preis erwerben.

WHICH ATTACK WAS CHOSEN FOR YOU TODAY?

Dass die Datenbank MITRE ATT&CK® bekannte Angriffsmethoden in ganze 234 Gruppen mit weiteren Untergruppen kategorisiert, zeigt schon, wie umfangreich das Spektrum möglicher Szenarien ist – Tendenz steigend! Weit verbreitet ist etwa der Passwortangriff Brute Force, bei dem für einen Benutzernamen unzählige Passwörter ausprobiert werden, bis das richtige geknackt wird. Er ist besonders effektiv bei schwachen oder häufig verwendeten Passwörtern.

Eine andere Möglichkeit, Unternehmen Schaden zuzufügen, ist es, ein System gänzlich außer Kraft zu setzen. Mit einem DDOS-Angriff [Distributed Denial of Service] ist das einfach und günstig realisierbar. Hierbei werden übermäßig viele Anfragen, Daten, Log-Einträge oder andere Prozesse generiert, die die IT-Systemressourcen belasten, bis die Systemkomponenten durch Überbeanspruchung ausfallen.

PROFESSIONAL CYBER DEFENSE NEEDED.

Unternehmen bewegen sich heute also in einem ganz anderen Umfeld, als dies noch vor wenigen Jahren der Fall war. Es ist daher wichtig, dass das Thema Cybersicherheit auch regulatorisch immer stärker in den Vordergrund rückt. Noch in 2024 soll etwa das Umsetzungsgesetz NIS2 zur Stärkung der Cybersicherheit EU-weit in Kraft treten. Es umfasst einen breiten Maßnahmenkatalog rund um die Themen Risikoanalyse, Bewältigung von Sicherheitsvorfällen, Management von Schwachstellen, Kryptografie und viele mehr. Alleine in Deutschland fallen gut 30.000 Unternehmen unter das ausgeweitete Schutzniveau.

Aber auch wer per Definition nicht von NIS2 betroffen ist, sollte das beschlossene Gesetz als Reminder dafür sehen, sich in Sachen Sicherheit besser aufzustellen. Schließlich ist IT-Security in der digitalen Ära keine Option, sondern eine Notwendigkeit. Die Digitalisierungsstrategie gehört untrennbar zusammen mit der Cybersicherheitsstrategie.

IT SECURITY IS NOT JUST AN IT TASK.

IT-Sicherheit beginnt immer mit der Festlegung eines Schutzniveaus und dem Schaffen der daran ausgerichteten Rahmenbedingungen. Nicht alle Anwendungen sind gleich schützenswert; kritische Anwendungen müssen anders priorisiert werden als nicht-kritische.

Ein wichtiger nächster Schritt ist es dann, Sicherheit konsequent in jedes Projekt und die gesamte Organisation zu integrieren. Und sogar darüber hinaus: Sicherheit macht nicht an System-, Projekt- oder Unternehmensgrenzen halt. Auch Dienstleister:innen und Projektpartner:innen müssen eingebunden werden, um ein ganzheitliches Sicherheitskonzept zu erstellen.

Außerdem sollte beachtet werden, dass Applikationslandschaften aus verschiedenen Schichten bestehen. Von der IT-Infrastrukturebene über die Applikationsbasis bis hin zur fachlichen Konfiguration müssen sie alle bei der Festlegung eines Schutzniveaus in Kombination betrachtet werden. Potenzielle Angreifer:innen werden sich immer die schwächste Stelle herauspicken und sich diese für ihren Angriff zunutze machen.

Damit ist klar: IT-Sicherheit ist keine reine IT-Aufgabe. Die Verantwortung für die Erstellung des Sicherheitskonzepts mag bei dem oder der Security-Beauftragten liegen; für seine Umsetzung und Einhaltung aber sind sämtliche Rollen in Fach- und Projektbereichen verantwortlich.

ADOPTING ZERO TRUST.

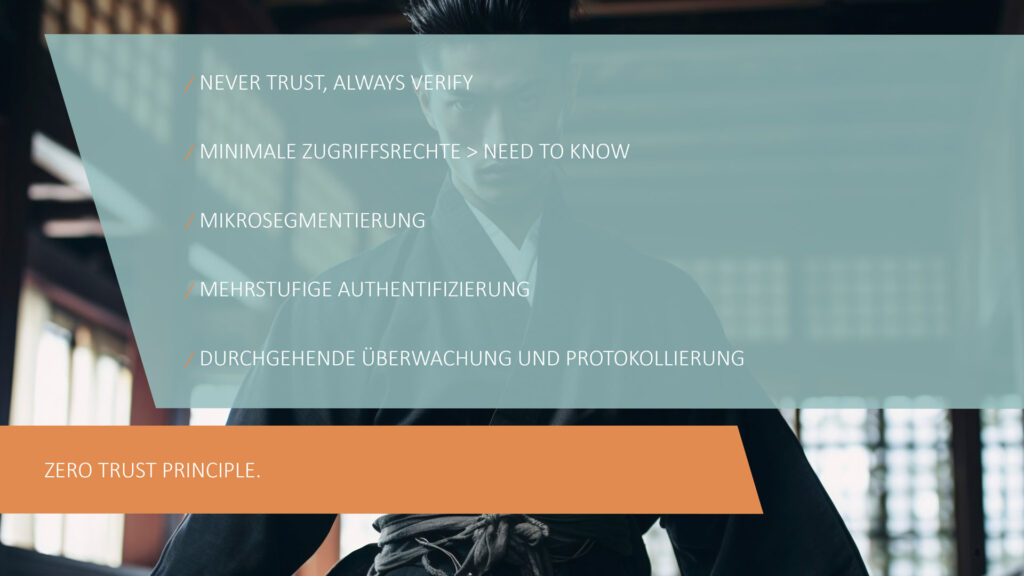

Klar ist, dass jedes Unternehmen einzigartige Sicherheitsanforderungen hat. Es kann demnach keine One-Size-Fits-All-Lösung in Sachen Cybersecurity geben. Dem Konzept des Zero Trust folgend gibt es dennoch jede Menge Best Practices, die jede:r befolgen kann, um die eigene IT-Landschaft sicherer zu machen. Ganz nach dem Motto Never trust, always verify ist davon auszugehen, dass jeder digitale Zugriff ein schadhafter sein könnte.

LET’S HAVE A LOOK AT PASSWORDS.

Dass Sie besser nicht das Passwort “password1” verwenden sollten, versteht sich von selbst. Aber haben Sie schon mal darüber nachgedacht, komplett auf Passwörter zu verzichten? Das nämlich ist eine mögliche Passwort-Strategie – hier finden Sie weitere im Überblick:

- Einsatz eines zweiten Faktors: Die Mehrfachauthentifizierung stellt eine zusätzliche Barriere dar und damit sicher, dass sensible Daten weiterhin gut vor fremden Zugriffen geschützt sind, selbst wenn ein Passwort durch ein Datenleck oder durch Phishing in die falschen Hände gerät.

- Einsatz eines Identity Access Managements [IAM]: Mit dem Ziel, nur berechtigten Personen und Diensten Zugriff auf Informationssysteme zu gewähren, sind die Hauptaufgaben des IAM die Authentifizierung, die Autorisierung und die Benutzerverwaltung. Benutzeridentitäten werden anhand selbst definierter Faktoren überprüft und erhalten entsprechend ihrer Rechte Zugriff auf Ressourcen. Weiter erhöhen lässt sich das Schutzniveau z. B. durch verlängerte Login-Zeiten und darauf folgende -Sperren.

- Einsatz von Passkeys: Passkeys ermöglichen das Anmelden ganz ohne Passwörter. Das genutzte Gerät hinterlegt dabei einen privaten geheimen Schlüssel im internen Speicher; gleichzeitig wird ein passender öffentlicher Schlüssel erstellt, der beim genutzten System gespeichert wird. Zur Nutzung von Passkey bedarf es der Bestätigung durch einen weiteren Sicherheitsfaktor, zum Beispiel durch einen Fingerabdruck.

- Einsatz von Fail2Ban: Als elementarer Basisbaustein eines wirkungsvollen Intrusion Prevention Systems [IPS] überwacht und analysiert Fail2Ban die Einträge in den Logdateien verschiedener Dienste. Bei der Erkennung von Anomalien und dem Überschreiten von Schwellwerten wie zu vieler fehlgeschlagener Log-in-Versuche werden die betroffenen IP-Adressen ermittelt und geblockt oder andere eigens definierte Mitigationsmaßnahmen ergriffen. Fail2Ban ist damit eine wirksame Maßnahme gegen Brute-Force-Angriffe.

SOME MORE BEST PRACTICES.

Auch über Passwörter hinaus gibt es jede Menge wirksame Strategien zur Sicherung Ihrer digitalen Umgebungen.

- Awareness: Unabhängig von jeglichen technischen Faktoren geht nichts ohne die Sensibilisierung von Mitarbeitenden – wie bereits erwähnt, auch weit über die IT-Abteilung hinaus. Jede und jeder im Unternehmen sollte einen kritischen Umgang mit sensiblen Daten und Zugängen pflegen. Adressat:innengerechte Kommunikation ist dabei gefragt, Zielgruppen unterscheiden sich schließlich in Organisationen.

- Prediction: Um Risiken schon im Voraus erkennen und intern kommunizieren zu können, bedarf es eines guten IT-Lagebilds. Als kompetente Informationsquelle bieten sich zum Beispiel die Meldungen des BSI an.

- Mikrosegmentierung: Bei dieser Netzwerksicherheitstechnik werden Netzwerke unterteilt und in kleinere Bereiche segmentiert, die wiederum mit Sicherheitskontrollen versehen werden. Kommt es zu einem Angriff, wird die Ausbreitung verhindert und Gegenmaßnahmen können schnell ergriffen werden.

- Ressourcen- und Konten-Trennung: Wenn die Server verschiedener Services selbst nicht getrennt werden können, sollten die Services auf einem System unter verschiedenen Benutzerkonten laufen. Über die Rechteverwaltung sollte dann sichergestellt werden, dass ein Sicherheitsvorfall in einem Konto möglichst keinen Schaden in den anderen Nutzerbereichen anrichten kann. Ähnliches Prinzip: Auch bei der Entwicklung von Anwendungen ist es möglich, Bereiche, etwa durch Namespaces, voneinander zu trennen. Kommt es zu einem Sicherheitsvorfall in einem Bereich, können die anderen geschützt werden.

- Minimale Zugriffsrechte: Dem Need-to-know-Prinzip folgend wird der Zugang zu vertraulichen Informationen auf das absolut Notwendige beschränkt. Das bedeutet, dass User:innen nur Zugang zu den Informationen haben, die ihre Funktionen in genau dem Moment erfordern.

- Einsatz des Protokolls Transport Layer Security [TLS]: Das TLS-Protokoll schiebt sich als eigene Schicht zwischen das Transmission Control Protocol [TCP] als Kommunikationslayer und die Protokolle der Anwendungs- und Darstellungsschicht der genutzten Applikation. Per Zertifikatsprüfung verifiziert es die Echtheit des kontaktierten Servers und verschlüsselt die Verbindung zwischen Client und Server. In einer weiteren Ausbaustufe in Form des Mutual TLS [mTLS] kann zusätzlich auch die Identität des Client über Zertifikate gegenüber dem Server sichergestellt werden.

- Web Application Firewall [WAF]: Die Web Application Firewall fungiert als Schutzschicht zwischen einer Webanwendung und dem Internet. Alle eingehenden Requests sowie die Antworten des Servers werden geprüft, böswilliger HTTP/S-Datenverkehr oder unerwünschte Antworten direkt blockiert. Für Webanwendungen stellt sie also einen elementaren Schutz dar, der sowohl netzwerk- als auch hostbasiert laufen kann.

- Monitoring und Alerting: Zur Angriffserkennung ist das durchgängige Logging, Monitoring und Alerting unerlässlich. Teil des Schwachstellenmanagements ist es dann, erkannte Schwachstellen unverzüglich zu bewerten. Hier kommen also nicht nur die richtigen Technologien, sondern auch Expert:innen zum Einsatz.

- Notfallpläne: Der Worst Case lässt sich nicht immer verhindern. Um die Handlungsfähigkeit nach einem erfolgreichen Angriff sicherstellen zu können, sollten bereits Konzepte wie Incident Response Pläne [IRP] und Business Continuity Pläne [BCP] vorliegen, bevor der Fall eintritt. Hilfreich ist es dabei, die kritischen Abhängigkeiten der eigenen IT-Systeme zu kennen.

CONTINUITY IS KEY.

Never touch a running system ist das Paradigma der Vergangenheit. Jetzt muss gelten: Frequent updating is queen and king! Sicherheit ist ein fortwährender Prozess, der niemals abgeschlossen ist. Um den Schutz von Anwendungen langfristig sicherzustellen, ist es elementar, das erstellte Sicherheitskonzept zyklisch zu prüfen, Schutzniveaus kontinuierlich anzupassen und die IT-Sicherheitsarchitektur stetig zu verbessern. Das regelmäßige Einspielen von Patches und Updates ist ein notwendiger Teil der nachhaltigen IT-Sicherheit. Schließlich bedeutet das Nicht-Einspielen von Patches, vorhandene Schwachstellen zu akzeptieren. Mit Blick auf die vielen vorhandenen Schichten von Applikationslandschaften gilt es dabei zu beachten, dass Aktualisierungen auf jeder einzelnen Ebene durchgeführt werden müssen.

Nicht zu vergessen: Kontinuierliches Informieren und Beobachten der aktuellen Marktentwicklungen ist darüber hinaus wesentlich für eine anhaltend wirksame Cyber-Sicherheitsstrategie.

CONTINUOUS SECURITY IMPROVEMENT BY VIRTIMO.

Klar ist, dass IT-Sicherheit kein Kurzstreckensprint, sondern ein regelrechter Marathon ist. Unsere oberste Prämisse ist es, diesen Sicherheitsmarathon gemeinsam mit unseren Kund:innen zu laufen. Angefangen bei der Entwicklung unseres Tech Stacks, durch die sich die Sicherheit wie ein roter Faden zieht, bis hin zu regelmäßigen Updates begleiten und unterstützen wir unsere Kund:innen auf jedem Schritt ihrer Reise hin zur sicheren IT-Landschaft.

Um ihre Applikationslandschaften und Lösungen weiter abzusichern und zu verbessern, bieten wir im Rahmen unseres Security Consultings drei verschiedene Packages an:

- Security Assessment Package: Im Paradigmenwechsel von Trusted Environment zu Zero Trust ist eine intensive Überprüfung aller bestehenden Sicherheitsfacetten rund um Virtimo Anwendungen erforderlich. Dabei wird vom Betriebsumfeld über den Einsatz von Verschlüsselungen und Authentifizierung im fachlichen Workflow-Kontext bis hin zu ihrer Architektur von unseren Expert:innen alles genau unter die Lupe genommen und Verbesserungspotentiale aufgezeigt.

- Security Improvement Package: Basierend auf den Ergebnissen unseres Assessments sprechen wir mit Ihnen unsere Empfehlungen durch und setzen gemeinsam mit Ihnen oder für Sie entsprechende Maßnahmen zur Optimierung der Sicherheit Ihrer Anwendung um. Neben den Themen Cluster, Migration und Hardening stehen im Besonderen Ihre individuellen Prozesse bzw. Applikationen im Fokus.

- Security Subscription Package: Mit dem Ziel, kontinuierlich ein hohes Sicherheitsniveau zu erhalten sowie Aufwände und Kosten gleichzeitig zu minimieren, begleiten wir Sie langfristig auf Ihrem Weg der IT-Sicherheit. Das bedeutet, dass wir ein erweitertes CVE-Alerting für Ihre Systemkonfiguration einrichten, Sie proaktiv über die Relevanz eines Updates informieren und beim Einspielen des Updates bzw. Patches zur Seite stehen. Zudem steht Ihnen ein:e Security-Expert:in für Rückfragen zur Verfügung und das Assessment Ihrer Systeme wird in regelmäßigen Abständen aktualisiert, um konstant Optimierungen an Ihrem Sicherheitskonzept vornehmen zu können.

Darüber hinaus bieten wir Ihnen die Möglichkeit, dem Virtimo Defenders’ Club beizutreten, einem Austauschforum rund um Erkenntnisse und Maßnahmen der IT-Sicherheit.

IT SECURITY: MAIN TAKE-AWAYS.

Uff, kaum setzt man sich mit dem Thema Cybersicherheit auseinander, stellt man schnell fest: Das ist ja ganz schön komplex. Deshalb möchten wir Ihnen unsere fünf wichtigsten Take-aways mit auf den Weg geben.

☝️ Cyber crime is real. Es ist keine Frage des Ob, sondern des Wann, bis ein Angriffsversuch erfolgt.

☝️ Never trust, always verify. Jeder digitale Zugriff könnte ein potenziell schadhafter sein. Darauf beruht das Sicherheitskonzept Zero Trust.

☝️ IT-Security ist keine reine IT-Aufgabe. Sie muss auf allen Organisationsebenen konsequent mitgedacht und umgesetzt werden, wenn sie zielführend sein soll.

☝️ Es gibt keine Allzweckwaffe gegen Cyberangriffe. Eine IT-Sicherheitsstrategie ist erst dann wirksam, wenn mehrere Maßnahmen miteinander kombiniert werden.

☝️ Frequent updating is queen and king! Ohne eine zyklische Überprüfung des Security-Konzepts und kontinuierliche Weiterentwicklung der Maßnahmen und Technologien ist Sicherheit endlich.

Darf’s noch etwas mehr Input sein? Hier finden Sie alle Vorträge der VIRTIMO VISIONS 2024, die unter dem Stern IT-Security stand, als Video-Aufzeichnung.

Sie haben Fragen?

Ich bin für Sie da.

Dirk Breitkreuz

Vorstand

Virtimo AG